SPF

SPF (Sender Policy Framework) は、電子メールの送信者(Fromアドレスのドメイン)を検証することができる技術です。

メールの送信者は、送信IPアドレスを自身のDNSに公開(*1)します。メールを受信するサーバーは送信IPアドレスと電子メールの送信者(ドメイン)をDNSに公開された情報で検証します。

docomo, Au, Softbank など携帯キャリアが主体となりSPFによる送信ドメイン認証を推進しています。この技術は携帯端末の迷惑メールフィルタの1つである「なりすまし」判定に使用されています。

*1)DNSに公開する情報をSPFレコードと呼びます。

Customers Mail Cloud での SPFレコードについて

Customers Mail Cloudは、以下のSPFレコードを提供します。

| SPFレコード | 説明 |

|---|---|

| spf.SUBDOMAIN.smtps.jp | ユーザーごとに割り当てたサブドメインにSPFレコードを作成します。 |

| SPFレコード | 説明 |

|---|---|

| spf.te.smtps.jp | sandbox と transactional-email からメールを送信する場合、このSPFレコードを使用します。 |

dig コマンド等を使用して上記のSPFレコードが存在することを確認してください。

$ dig txt spf.te.smtps.jp

;; QUESTION SECTION:

;spf.te.smtps.jp. IN TXT

;; ANSWER SECTION:

spf.te.smtps.jp. 300 IN TXT "v=spf1 ip4:153.149.33.xxx ip4:153.149.33.xxx ~all"

SPFを登録する

エンベロープFromとヘッダFrom、各々に指定したメールアドレスのドメインに対して設定します。

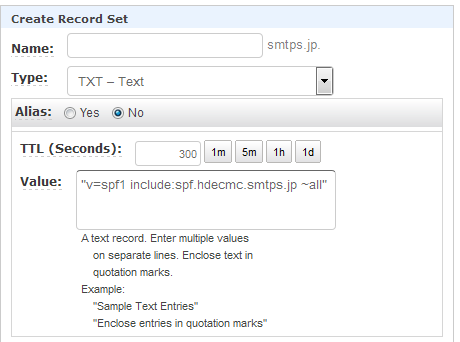

ここでは、Amazon Route53 でのSPFの設定例を説明します。

| 項目 | 値 |

|---|---|

| Name | SPFを設定するメールドメイン(Fromアドレスの@以降)を入力します。 |

| Type | TXT を指定します。 |

| Value | 上記で説明したSPFレコードを include します。 |

携帯各社のSPFレコードの仕様については以下を参照ください。

SPFを確認する

dig コマンド等を使用して、登録したSPFレコードが反映されていることを確認してください。

$ dig txt example.com

;; QUESTION SECTION:

;example.com. IN TXT

;; ANSWER SECTION:

example.com. 300 IN TXT "v=spf1 include:spf.te.smtps.jp ~all"

独自ドメインを運用する

なりすましメール対策の仕組みである DMARC への対応や、企業間のメール送受信におけるセキュリティポリシーへの対応などの理由により、エンベロープFrom を ヘッダFrom のサブドメインとして運用しなければならないケースがあります。

以下の設定を行うことで利用者が保有する独自ドメインをエンベロープFromに使用することができます。

STEP1:バウンスメールを受信する

エンベロープFromを独自ドメインで運用するには、バウンスメールを Customers Mail Cloud で受信できるように設定する必要があります。

ユーザーマニュアルの「設定」>「受信サーバ」 を参照し、独自ドメインでバウンスメールを受信できるよう設定を行ってください。

STEP2:送信ドメインを設定する

Customers Mail Cloud の管理コンソールから、エンベロープFrom を運用する独自ドメインを ヘッダFrom ごとに設定します。

-

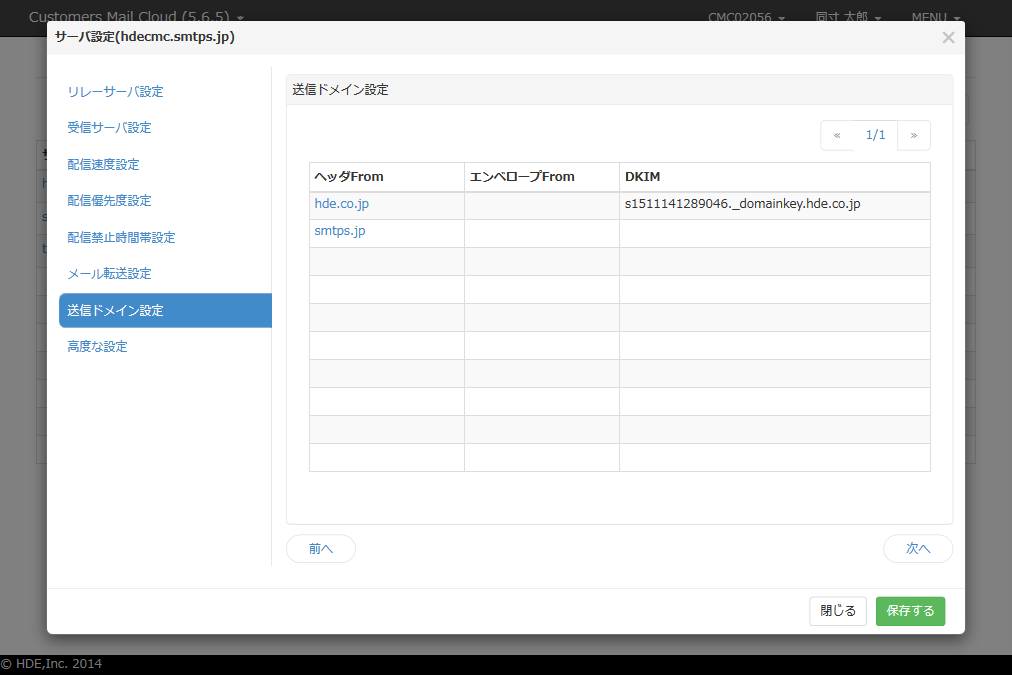

「サーバ構成」タブをクリックします。

-

対象のサーバ構成のリンクをクリックします。

-

「サーバ設定」ダイアログの左メニューにある「送信ドメイン設定」をクリックします。

-

DKIMを設定した ヘッダFrom のドメインが一覧に表示されます。

-

ドメイン名をクリックすると、「送信ドメイン設定」ダイアログが表示されます。

-

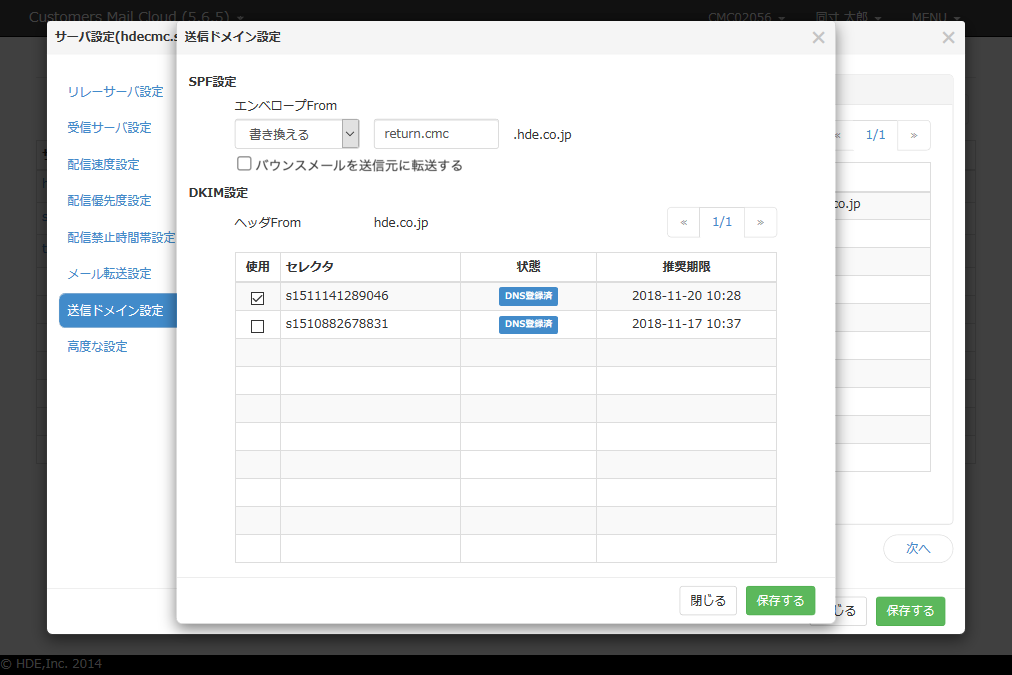

SPF設定のエンベロープFromを「書き換える」に変更します。

エンベロープFromを「書き換える」設定の優先度について

エンベロープFromを書き換える設定は、個々の「送信ドメイン設定」と「高度な設定」の2か所あります。両者の設定の優先度は以下の通りです。

-

「送信ドメイン設定」に、エンベロープFromを「書き換える」設定がある場合

「高度な設定」での設定内容によらず、「送信ドメイン設定」でのエンベロープFromを書き換える設定が、対象の送信ドメインに適用されます

-

「高度な設定」にエンベロープFromを「書き換える」設定があり、「送信ドメイン設定」には設定がない場合

「高度な設定」に設定されたエンベロープFromを書き換える設定が、「送信ドメイン設定」で書き換える設定のない送信ドメイン全体に適用されます

バウンスメールを送信元に転送する場合

返却されたバウンスメールの内容を、書き換え前のエンベロープFromのメールアドレスでも確認したい場合は、「バウンスメールを送信元に転送する」のチェックボックスをオンにします。書き換え前のエンベロープFromのアドレスに対して、返却されたバウンスメールをCustomers Mail Cloudから転送します。

なお、下記の2つの条件に合致する場合、この転送機能はご利用いただけません。

- 送信元サーバからCustomers Mail Cloudへの通信にて、25番ポートの利用がある場合

- Customers Mail Cloudでバウンスメールを受け取るエンベロープFromが、Customers Mail Cloud で設定されている場合

-

-

入力フィールドにエンベロープFrom を運用する独自ドメインを入力します。

-

「保存する」ボタンをクリックします。

STEP3:設定を反映する

保存した設定はメールサーバーに反映をした時点で有効になります。

全ての設定を管理コンソールに保存した後、 メールサーバーに この設定を反映します。

Customers Mail Cloud解約後のSPFレコードについて

Customers Mail Cloud解約後、翌月末までに、お客様側で設定されたDNSレコードの削除が必要です。特に、導入時に登録された include:spf.SUBDOMAIN.smtps.jp のSPFレコードを削除してください。

メール配信に利用していたMXレコードやAレコードをSPFレコードに含めている場合も、同様に削除をお願いします。これらのレコードを残しておくと、メール送信に関する認証情報に不整合が生じ、メールが正常に届かなくなる可能性があります。

この作業を確実に行うことで、解約後もお客様のドメインの健全性が保たれます。